排行榜

- 網(wǎng)絡(luò)軟件| 系統(tǒng)工具| 應(yīng)用軟件| 聯(lián)絡(luò)聊天| 圖形圖像| 多媒體類(lèi)| 游戲娛樂(lè)| 安全相關(guān)| 教育教學(xué)| 手機(jī)軟件| 專(zhuān)題軟件

- 安卓游戲|安卓軟件|手機(jī)網(wǎng)游|休閑益智|棋牌卡牌|動(dòng)作射擊|角色扮演|系統(tǒng)安全|聊天社交|生活服務(wù)|視頻播放

- 蘋(píng)果游戲|蘋(píng)果軟件|MAC游戲|MAC軟件|休閑益智|棋牌游戲|動(dòng)作射擊|角色扮演|工具軟件|社交網(wǎng)絡(luò)|生活軟件|影音娛樂(lè)

- 新聞動(dòng)態(tài)| 游戲資訊| 手機(jī)資訊| 網(wǎng)絡(luò)安全| 硬件學(xué)堂| 軟件教程| 手機(jī)教程| 游戲攻略| 手游攻略

- 辦公軟件| 圖形圖像| 視頻播放| 聊天軟件| 下載工具| 格式轉(zhuǎn)換| 系統(tǒng)工具| 安全殺毒| QQ 專(zhuān)區(qū)| 瀏覽器| 輸入法

- 軟件合集| 游戲合集| 安卓軟件| 安卓游戲| 蘋(píng)果軟件| 蘋(píng)果游戲| MAC專(zhuān)題| 游戲?qū)n}| 軟件專(zhuān)題

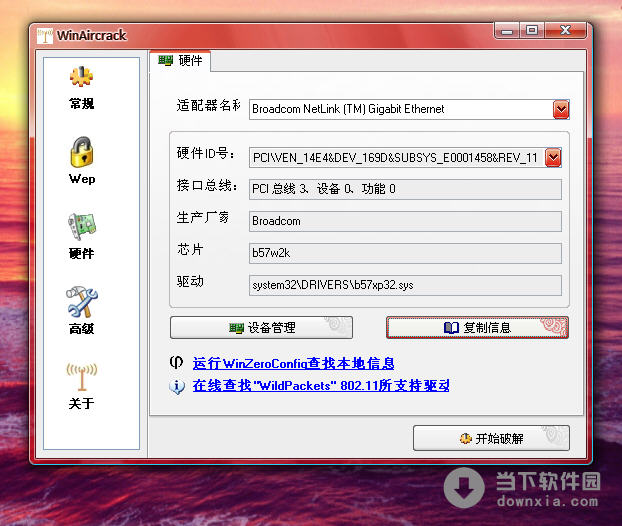

winaircrackpack工具包 V2.6 簡(jiǎn)體中文版

winaircrackpack工具包 V2.6 簡(jiǎn)體中文版

Excel密碼工具箱 V1.0 綠色免費(fèi)版

Excel密碼工具箱 V1.0 綠色免費(fèi)版 Nsasoft Product Key Explorer(程序密鑰顯示工具) V3.8.8.0 官方版

Nsasoft Product Key Explorer(程序密鑰顯示工具) V3.8.8.0 官方版 ZIP Password Unlocker(ZIP密碼破解工具) V4.0 綠色破解版

ZIP Password Unlocker(ZIP密碼破解工具) V4.0 綠色破解版 ARCHPR(壓縮包密碼破解工具) V4.61 官方版

ARCHPR(壓縮包密碼破解工具) V4.61 官方版 魯大師PC離線版

魯大師PC離線版 360安全衛(wèi)士極速版

360安全衛(wèi)士極速版 Win10更新卸載工具

Win10更新卸載工具 魯大師經(jīng)典版

魯大師經(jīng)典版 浩辰cad病毒專(zhuān)殺工具

浩辰cad病毒專(zhuān)殺工具 金山毒霸

金山毒霸 聯(lián)想電腦管家游戲版

聯(lián)想電腦管家游戲版 360殺毒單文件版

360殺毒單文件版 Lenovo Vantage安裝包

Lenovo Vantage安裝包 FastReader漢化版

FastReader漢化版 Max殺毒衛(wèi)士

Max殺毒衛(wèi)士 dll修復(fù)工具Win10版

dll修復(fù)工具Win10版 360系統(tǒng)急救箱電腦版

360系統(tǒng)急救箱電腦版 dll修復(fù)工具Win7版

dll修復(fù)工具Win7版 火絨安全軟件電腦版

火絨安全軟件電腦版 聯(lián)想電腦管家

聯(lián)想電腦管家 Windows壓力測(cè)試工具

Windows壓力測(cè)試工具 華為防火墻

華為防火墻 Accent OFFICE Password Recovery

Accent OFFICE Password Recovery 向日葵個(gè)人版

向日葵個(gè)人版 360彈窗過(guò)濾器

360彈窗過(guò)濾器 Win7網(wǎng)卡驅(qū)動(dòng)64位安裝包

Win7網(wǎng)卡驅(qū)動(dòng)64位安裝包 ARP終結(jié)者

ARP終結(jié)者 CAD殺毒軟件

CAD殺毒軟件 小樓rar工具

小樓rar工具 SSH工具

SSH工具 Mats顯存檢測(cè)軟件

Mats顯存檢測(cè)軟件 SHA256 Hash Generator

SHA256 Hash Generator 護(hù)密文件加密軟件

護(hù)密文件加密軟件 360安全衛(wèi)士最新版

360安全衛(wèi)士最新版